INPS ha fatto della tecnologia informatica il suo elemento trainante ed abilitante per lo svolgimento dei suoi compiti istituzionali, prestando particolare attenzione alla cura dei rapporti con i suoi utenti finali. A tal fine, negli ultimi anni, l’Istituto ha completato un processo di completa telematizzazione della sua azione amministrativa, avviato nel 2010, giungendo a rendere ‘esclusivo’ l’utilizzo degli strumenti telematici per l’inoltro di qualsiasi istanza.

Una tale trasformazione del modello di delivery dei servizi ha richiesto un grande sforzo per implementare adeguate misure di sicurezza per la prevenzione e il contrasto delle frodi telematiche e garanzia della riservatezza, l’integrità e la disponibilità delle rilevanti banche dati di cui dispone che contengono dati personali e sensibili di tutti i cittadini e delle varie fasi della propria vita.

Le cifre dell’INPS

L’INPS è tra i più grandi e complessi enti previdenziali d’Europa, gestisce la quasi totalità della previdenza italiana ed ha un bilancio che per entità è secondo solo a quello dello Stato come testimoniato anche dalle seguenti cifre:

- oltre 40,7 milioni di utenti attivi;

- 23,4 milioni di lavoratori (l’82% della popolazione occupata in Italia);

- 1,4 milioni di imprese;

- 16 milioni di pensionati;

- 21 milioni di pensioni erogate ogni mese, compresi i trattamenti agli invalidi civili;

- 4,4 milioni di persone che ricevono prestazioni a sostegno del reddito;

- 10,4 miliardi di euro spesi ogni anno per il sostegno alla famiglia;

- 22,7 miliardi di euro spesi ogni anno per il sostegno del reddito.

La sfida della telematizzazione completa dei servizi

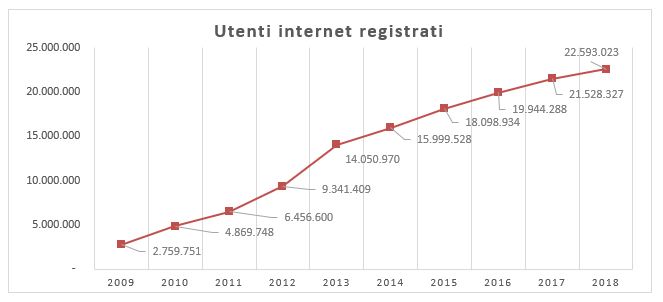

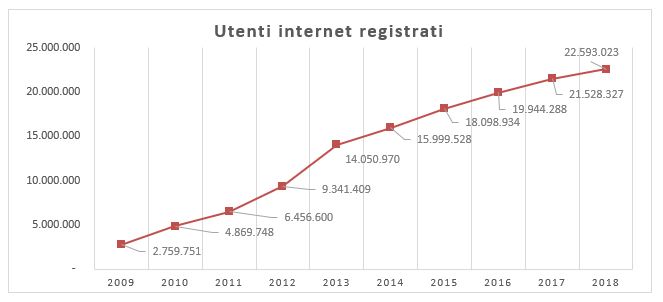

Il processo di completa telematizzazione è stata una grande sfida che ha dovuto confrontarsi con il livello di alfabetizzazione informatica della popolazione italiana, in primo luogo rispetto alla capacità di utilizzare i servizi telematici e successivamente all’utilizzo consapevole delle credenziali di accesso e dei rischi legati all’utilizzo dei relativi strumenti.

Si è trattato dunque di un importante banco di prova ma allo stesso tempo di un forte stimolo ad avvicinarsi ai servizi telematici. L’andamento del numero di utenti registrati sul portale dei servizi INPS lo evidenzia chiaramente:

Tale processo ha interessato i cittadini e le imprese ma anche tutta la rete di intermediari (patronati, CAF, consulenti, ecc…) e tutte le pubbliche amministrazioni.

Gestione dell’identità digitale e sicurezza

La gestione dell’identità digitale è sicuramente un punto focale per la garanzia della sicurezza delle informazioni poiché, oltre all’integrità degli strumenti utilizzati per il suo trattamento, è molto dipendente dal fattore umano che rappresenta un rischio difficilmente contrastabile senza un approfondita e diffusa cultura informatica. E’ stato sicuramente impegnativo giustificare alcune misure a garanzia del processo di provisioning e di gestione delle identità digitali. L’utente medio è abituato a registrarsi sui vari social con una certa facilità e spera di fare altrettanto sulle banche dati pubbliche che contengono i propri dati più riservati.

Mentre un furto dell’identità di un cittadino può mettere a rischio i suoi soli dati, un furto di identità di un intermediario può mettere a rischio la riservatezza dei dati di una popolazione ben più ampia. E’ proprio per questo che per i patronati e i CAF abbiamo preteso da qualche anno l’utilizzo esclusivo di credenziali SPID di secondo livello che prevedono una autenticazione a 2 fattori.

In questi ultimi anni abbiamo assistito ad una escalation di questo tipo di reati, ai danni dei nostri utenti esterni, con tecniche sempre più sofisticate. Il veicolo è quasi sempre un malware, veicolato principalmente attraverso la posta elettronica. Ultimamente stiamo riscontrando sempre più frequenti campagne di phishing che, sfruttando l’immagine dell’Istituto, tentano di carpire le credenziali di accesso agli Istituti di credito.

Mentre per i dipendenti INPS abbiamo potuto mettere in atto misure di sicurezza che finora si sono rilevate efficaci, diverso è il caso degli utenti esterni. Infatti non potendo agire direttamente sulle misure di sicurezza delle postazioni di lavoro, sui dispositivi mobili e sugli account personali, si è potuto intervenire solo rendendo più robuste le credenziali di accesso, anche mediante l’uso dell’autenticazione a 2 fattori. Allo stesso tempo abbiamo fatto molto nelle misure di rilevazione e contrasto degli accessi indebiti. Su questo fronte, contando su standard di sviluppo applicativo che prevedono il logging di ogni azione svolta dagli utenti, abbiamo realizzato un sistema esperto in grado di rilevare indici di rischio che, approfonditi da esperti analisti, consentono di intercettare con sufficiente reattività eventuali violazioni nell’accesso alle banche dati.

Un sistema antifrode in continua evoluzione

L’obiettivo degli attacchi è stato principalmente l’acquisizione indebita di dati personali ma negli ultimi tempi si sta osservando una escalation di frodi basate su una profonda conoscenza dei processi di gestione contributiva, pensionistica e soprattutto dei vari strumenti di welfare. A tale scopo, oltre al sistema di controllo sugli accessi, è stato realizzato un sistema antifrode che identifica i principali indici di rischio indirizzando l’emersione delle frodi anche mediante blocchi automatici preventivi. Tale sistema è ovviamente in continua evoluzione, integrando sempre più banche dati e capitalizzando l’esperienza maturata nella azioni di contrasto.

Il ricorso agli strumenti telematici espone certamente a nuove minacce ma soprattutto rappresenta uno strumento amplificatore dell’impatto considerata la velocità con cui si possono reiterare. D’altro canto la completa tracciabilità dei trattamenti, che gli strumenti telematici offrono, fornisce strumenti ben più efficaci per l’identificazione e il contrasto delle frodi. Infatti con i procedimenti fondati su documenti cartacei, anche se è più laborioso reiterare schemi di frodi, si hanno molti meno elementi su cui basare i processi di rilevazione. Occorre dunque affinare le tecniche di prevenzione ma anche intervenire sui processi che, pensati per i procedimenti cartacei, prestano il fianco ad illeciti quando vengono telematizzati. Questo, purtroppo, non sempre è possibile nella P.A. anche perché tali processi sono spesso dettati da norme a cui occorre attenersi. Bisogna dunque intervenire già nella fase di redazione della normativa prevedendo un’analisi preventiva delle possibili vulnerabilità dei processi e identificando una possibile rete di controlli per mitigarle.

Ulteriori misure di prevenzione su cui occorre investire sono: l’incrocio delle banche dati e la costituzione di un circuito di circolarità degli indici di rischio e di compromissione. Spesso i procedimenti si basano su informazioni autocertificate che, considerando i rischi di furto di identità, sono facilmente falsificabili. In parallelo allo sviluppo dei servizi telematici occorre dunque sviluppare anche una rete di controlli attraverso l’accesso alle altre banche dati pubbliche per la verifica delle informazioni e dei fatti dichiarati. Al fine di garantire la riservatezza delle informazioni, a fronte del rischio di consultazioni indiscriminate, può essere sufficiente disporre di semplici servizi booleani per la verifica di informazioni già in possesso di ogni amministrazione. Allo stesso tempo, la realizzazione di una rete per la circolarità delle informazioni sulla sicurezza, può offrire quel valore aggiunto, ad esempio, per attribuire adeguati indici di rischio ad identità violate, indirizzi IP, tentativi di frodi, ecc… E’ sicuramente un modo per creare valore dalle informazioni già in possesso della P.A. ma solo in maniera atomica e non correlata.

Anche sul fronte della repressione occorre fare ancora tanto. Come già detto, gli strumenti telematici consentono di commettere frodi reiterate con grande velocità. Un’azione repressiva non può che essere altrettanto veloce altrimenti si fornisce spazio per la commissione di innumerevoli altri reati. Inoltre, le frodi telematiche sono difficilmente correlabili al territorio: si possono commettere da qualsiasi parte del mondo ma anche da un singolo punto utilizzando host remoti. Quello che accomuna gli attacchi ripetuti sono il target, la singola amministrazione. A questo si aggiunge l’eterogeneità delle frodi che si adattano ad ogni singola amministrazione o procedimento amministrativo.

Poli di competenza specializzati per ogni amministrazione

La criminalità arriva a conoscere profondamente il funzionamento dei processi padroneggiandoli alla pari delle P.A. Ne consegue che, per un contrasto tempestivo ed efficace, occorre centralizzare e specializzare le capacità investigative. Ad esempio, una stessa frode commessa nei riguardi dell’INPS, commessa a Milano o a Palermo e localmente denunciata, comporta che tutte le autorità inquirenti locali conoscano approfonditamente i procedimenti dell’INPS e le modalità di trattamento delle informazioni. E’ impensabile avere una conoscenza così capillare dei procedimenti amministrativi e di adeguate nozioni di cybersecurity tali da consentire una reazione tempestiva ed efficace. Verosimilmente, sarebbe molto più efficace identificare Poli di competenza specializzati per ogni amministrazione su cui fa convergere tutti gli accertamenti inerenti alla stessa amministrazione. Allo stesso tempo tali poli avrebbero un visione di insieme di tutti i fenomeni riconducibili alla stessa amministrazione traendo vantaggio dalla conoscenza e dalla correlazione dei vari eventi.

L’articolo Cyber security di INPS: così proteggono i nostri dati e combattono le frodi proviene da Agenda Digitale.